Papier: Sichere eMail für Webanwendungen

3. Schwierigkeiten

Der größte Aufwand besteht darin, oben beschriebene öffentliche Schlüssel sicher auszutauschen, da asymmetrische Verschlüsselung anfällig gegen Man-in-the Middle-Angriffe ist.

Im obigen Bild 1 würde der Angreifer einfach seinen eigenen öffentlichen Schlüssel an Alice schicken; sie könnte diesen so ohne weiteres nicht vom echten (Bob’s) Schlüssel unterscheiden. Der Angreifer decodiert die Nachricht, erlangt Kenntnis des Inhalts und verschlüsselt den Text seinerseits mit (diesmal dem richtigen) öffentlichen Schlüssel von Bob.

Gegen Veränderung kann Alice die Nachricht mittels ihrer Signatur (Verschlüsseln des Hashwertes (MAC) der Nachricht) schützen. Zwei Dinge sind allerdings geschehen:

- Der Inhalt gelangte an Unbefugte.

- Alice und Bob haben dies nicht bemerkt.

3.1 X.509 versus PGP

Gegen Spoofing von Schlüsseln hilft eine dritte unabhängige Instanz, der Alice und Bob vertrauen (müssen).

Diese signiert die öffentlichen Schlüssel mit ihrem eigenen und gibt so beiden Kommunikationspartnern die Sicherheit, dass die jeweiligen öffentlichen Schlüssel „echt“ sind. Das Unterscheidungsmerkmal wäre in diesem Falle die eMail-Adresse, bei welcher es für jede Adresse nur einen Schlüssel geben sollte.

Diese dritte Instanz stellt außerdem entsprechende Anforderungen an Unterlagen zur Identifikation der Teilnehmer, bevor sie deren Schlüssel signiert bzw. ein digitales Zertifikat ausstellt.

Mit Public-Key-Infrastruktur (PKI, englisch public key infrastructure) bezeichnet man in der Kryptologie ein System, welches es ermöglicht, digitale Zertifikate auszustellen, zu verteilen und zu prüfen. Die innerhalb einer PKI ausgestellten Zertifikate werden zur Absicherung rechnergestützter Kommunikation verwendet. [Quelle]

Ein Nachteil einer PKI ist die zentrale Verwaltung. Leicht kann bei kompromittierter Zentrale ein gefälschtes Zertifikat ausgestellt werden, das nur noch an seinem unterschiedlichen Fingerabdruck zu erkennen wäre.

OpenPGP geht deswegen einen anderen Weg. Grundsätzlich sind alle öffentlichen Schlüssel ohne Prüfung irgendwelcher Daten verfügbar. Benutzern wird die Möglichkeit gegeben, andere öffentliche Schlüssel mit dem eigenen Schlüssel zu signieren und dadurch zu bestätigen, dass man selbst den Schlüssel für echt hält.

- Alice signiert den Schlüssel von Bob.

- Bob signiert den Schlüssel von Carl.

- Somit vertraut Alice dem Schlüssel von Carl.

Diese Art der verteilten Vertraunsstellungen nennt man „Web Of Trust“. Der Vorteil gegenüber der PKI ist ersichtlich. Selbst wenn ein Angreifer für die Ziel-eMail-Adresse einen alternativen Schlüssel erzeugt und dieser neben dem echten Schlüssel angeboten wird, so sind doch die gegenseitigen Vertrauensstellungen nicht ohne weiteres zu fälschen. Zwar könnte der Angreifer eine ganze Reihe von gefälschten Identitäten erzeugen, dieser „Schwarm“ hätte aber keine Vertrauensstellungen zu realen Benutzern und würde deswegen einer Prüfung nicht standhalten.

3.2 Integration in Clientsoftware

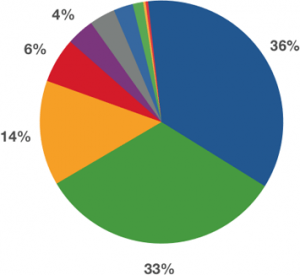

Nach einer US-amerikanischen Studie vom November 2008 teilen sich die folgenden eMail-Clients den Markt:

- 36% Outlook 2003 & 2007

- 33% Hotmail (webbased)

- 14% Yahoo! Mail (webbased)

- 06% Gmail (webbased)

- 04% Apple Mail (webbased)

- 03% Windows Live Mail (Desktop)

- 02% Thunderbird

Es existieren somit sehr viele webbasierte Dienste, auch in Unternehmensnetzen. Für verschlüsselte eMail ist das aber ein No-Go Argument. Der Text soll den lokalen Rechner bereits verschlüsselt verlassen und nicht erst auf dem Server codiert werden. Außerdem müßte so der private Schlüssel auf dem Server gespeichert werden, was Angriffsversuchen Tür und Tor öffnet. Die einzige Möglichkeit besteht in einer Browsererweiterung, wie z.B. das S/MIME Steuerelement des Exchange Web-Accesses (OWA), das ein lokal gespeichertes X.509 Zertifikat (inkompatibel mit OpenPGP) benutzen kann und ggf. nach dem Kennwort fragt.

Ansonsten bieten alle großen Desktop-Clients (Outlook, Thunderbird, Netscape, Seamonkey) die Möglichkeit, X.509 Zertifikate einer PKI lokal zu importieren und zu verwenden.

Um an die Zertifikate (besser: öffentlichen Schlüssel darin) anderer Benutzer zu kommen, muss man deren Zertifikat entweder manuell importieren oder Mitglied in einer Organisation sein. Outlook benutzt Active Directory und Exchange zum Austausch, andere Programme können Zertifikate über LDAP-Server beziehen. Global funktioniert das allerdings nicht.

Erst durch Verwendung von OpenPGP (PGP und GnuPG) und Teilnahme am Web Of Trust ist es tatsächlich einfach und sicher möglich, eMails global zu verschlüsseln; hierbei werden keine allerdings X.509 Zertifikate benutzt.

3.3 Akzeptanz beim Anwender

Die Erfahrung zeigt, dass wenig technik-affine Benutzer dazu neigen, Funktionen zu umgehen, die nicht einfach per Knopfdruck ausführbar sind. Wer schon einmal versucht hat, eMail-Verschlüsselung zu benutzen mit der Paßwortabfrage und den kryptischen Fehlermeldungen, der weiß, dass die Technik noch nicht für alle Benutzer ausgereift ist. Beispiel einer Outlook-Webaccess-Fehlermeldung:

Die digitale Signatur dieser Nachricht ist ungültig oder nicht vertrauenswürdig.

Die Gültigkeit der digitalen ID kann nicht überprüft werden, da der Sperrstatus nicht ermittelt werden kann.

Was soll das einem unbedarften Anwender sagen? Muss er sich jetzt Sorgen machen? Wurde die Nachricht verändert? Was genau bedeutet die Fehlermeldung?

3.4 Kein aktives Propagieren in der Politik

Politik und Bundesamt für Sicherheit der Informationstechnik (BSI) lassen -außer bei ihren Veröffentlichungen- mit keiner Silbe Empfehlungen zum Thema verschlüsselte eMail verlautbaren. Außer in rennomierten Fachzeitschriften (heise Verlag) findet sich kein Hinweis auf sicheres Mailen im Internet.

Klar irgend ein Schwachmat dachte sich das Projekt DE-Mail aus und möchte darüber „Sicherheit“ propagieren; verschweigt aber gleichzeitig die (gewollte) Lücke im System: Die Systemverwalter und damit auch die Betreiber des Systems werden immer Möglichkeiten haben, auf die daten zuzugreifen. Nun lassen Sie es eine „Gefahr im Verzug“ sein oder eine „Abwehr einer terroristischen Bedrohung“, und die Systemadministratoren werden werden ihre Suchalgorithmen laufen lassen (müssen).

Aufgrund der Meldungen über die Bahn und die Deutsche Telekom ist diese Situation nicht abwegig; im Gegenteil: Die Privatwirtschaft scheint sich einen Dreck um Datenschutz zu kümmern. Warum sollte es in der Politik anders sein?

3.5 Behinderung der Arbeit von Geheimdiensten

Im letzten Absatz erhob ich Vorwürfe, dass die Verschlüsselung von Mails nicht aktiv vermarktet wird. Es hat einen einfachen Grund. Ich denke mal, ohne dafür Beweise zu haben, dass längst Geheimdienste rund um den Planeten jedes Bit, das über die Leitungen geht, mitlesen und den Inhalt der TCP/IP-Pakete oder -Verbindungen auf möglicherweise verdächtige Regungen screenen.

Warum sonst hätten die Herren der Pozilei auf EU-Ebene so einen Bohei um die Verschlüsselung von Internettelefonie (Skype) gemacht? Anders als eMail funktioniert die Skype-Verschlüsselung durch Node-Hopping und Signatur auf Clientseite sehr gut, es ist offenbar noch niemandem gelungen, ein verschlüsseltes Gespräch ungewünscht mitzuhören.

Bislang keine Kommentare vorhanden.

Einen Kommentar hinterlassen